インターネットを介して大量の情報の取得、共有が可能になり、多様なクラウドサービスも拡大。IoTによってすべてのモノがインターネットとつながる現代ではインターネットを使用せずに、効率的に仕事をするのは難しいでしょう。

そのような技術革新と比例して進化をつづけているのがサイバー攻撃です。これまでセキュリティ対策とサイバー攻撃はいたちごっこを繰り返してきており、対策は「ウイルスに感染しないこと」に主眼を置かれていました。

しかし、近年はウイルスに感染することを前提として、「感染後の対応を迅速に行う」ことを目的としたEDR(Endpoint Detection and Response)が注目されています。

今回は、現状の企業のインターネット利用とあわせて、新しいセキュリティ対策であるEDRの概要、エンドポイントセキュリティの重要性を解説します。

インターネットの通信量とサイバー攻撃は年々増えている

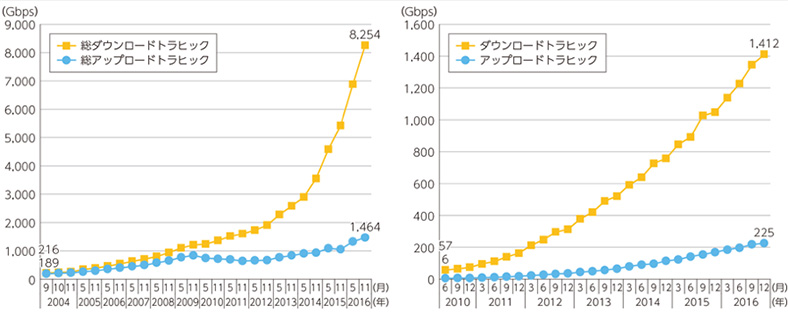

<引用元:総務省「平成29年版 情報通信白書|データ流通量の爆発的拡大」左:ブロードバンド、右:移動体通信>

冒頭にも説明しましたが、スマートフォンの普及や様々なインターネットサービスの普及に加えて、IoT、ビッグデータの時代に突入し、日本全体でもインターネットの通信量は爆発的に伸びています。

上記は、総務省「平成29年版 情報通信白書」のデータです。スマートフォンなどによる移動体通信も右肩上がりで通信量が増えていますが(図の右)、ブロードバンドによる通信量が2014年以降爆発的に増えていることがわかります。

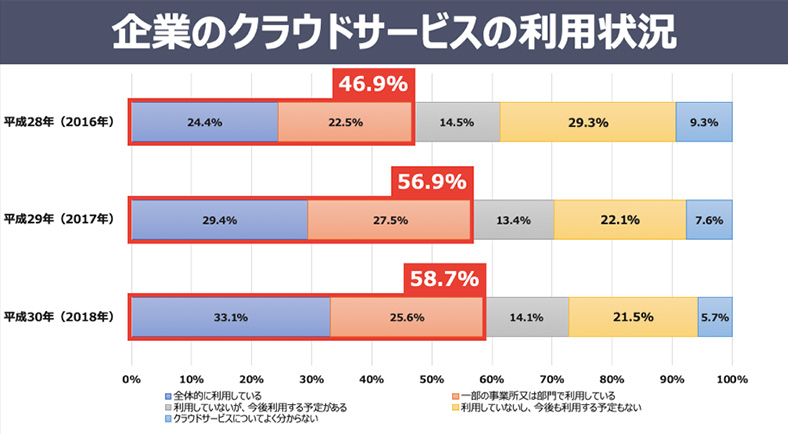

<出展:総務省「平成30年通信利用動向調査の結果」よりグラフを作成>

また通信インフラの整備により、以前より高速に大容量データの送受信ができるようになった他、ビジネスに活用できる様々なクラウドサービスが働き方改革とともに急速に普及したこともひとつの要因と言えそうです。

総務省「平成30年通信利用動向調査の結果」によると、企業のクラウドサービスの利用は2018年では約6割近くにまで増えています。仕事でのスマートフォン、タブレットの利用も増えているなか、2020年には5G(第5世代移動通信システム)が現実になります。通信量は今後も飛躍的に伸びていくのは確実でしょう。

デジタル化とともにサイバー攻撃も増加

| 年 | 年間総パケット数 | 観測IPアドレス数 | 1IPアドレス当たりの年間総観測パケット数 |

|---|---|---|---|

| 2009 | 約35.7億 | 約12万 | 36,190 |

| 2010 | 約56.5億 | 約12万 | 50,128 |

| 2011 | 約45.4億 | 約12万 | 40,654 |

| 2012 | 約77.8億 | 約19万 | 53,085 |

| 2013 | 約128.8億 | 約21万 | 63,655 |

| 2014 | 約256.6億 | 約24万 | 115,323 |

| 2015 | 約545.1億 | 約28万 | 213,523 |

| 2016 | 約1,281億 | 約30万 | 469,104 |

| 2017 | 約1,504億 | 約30万 | 559,125 |

| 2018 | 約2,121億 | 約30万 | 789.876 |

<出展:NICTER「サイバー攻撃関連の観測レポート2018」をもとにグラフを作成>

また国立研究開発法人 情報通信研究機構(NICTER)のレポートによると、サイバー攻撃に関連する通信は、2017年に比較すると2018年は1.4倍となっており、1IPアドレスあたり約79万パケットが届いたことになります。2018年は、特にWebカメラやホームルータなどIoT機器に対するサイバー攻撃関連の通信が顕著に増えています。

このようにインターネット通信量とともにサイバー攻撃も増えている現在、企業は業務効率化のためにデジタル化は避けて通れませんが、同時にセキュリティ対策もより万全を期する必要があります。

EDRとは? エンドポイントセキュリティが重要視される背景

このようなデジタル化の時代でウイルスなどのサイバー攻撃からエンドポイント(ネットワークの末端、つまりPCやタブレット、スマートフォン)を100%防御するのは不可能だと言われています。

これまでエンドポイントのセキュリティ対策は、サイバー攻撃の侵入を食い止めるファイアウォールやアンチウイルスなど侵入を防ぐEPP(Endpoint Protection Platform:エンドポイント保護プラットフォーム)が重視されてきました。各端末が侵入を許さなければセキュリティ担当者も管理に手間がかからなかったでしょう。しかし、新しいサイバー攻撃が生まれるたびに、これまでのセキュリティは突破されてきました。そして、いつ、どのエンドポイントが侵入されたかを判明するのに、一定の時間がかかっていました。

しかし、現在は侵入されることを前提にしたエンドポイントセキュリティの新しい手法であるEDRに注目が集まっています。

EDRとは?

エンドポイントセキュリティの一種であるEDR(Endpoint Detection and Response)は、IT関連のマーケティング・コンサルティングを行うガートナーのアントン・チュバキン氏が2013年に提唱したと言われています。

EDRは侵入に対して効果を発揮するのではなく、感染が前提に作られているため、その名にあるとおり、「Detection(検知)」と「Response(対処)」に機能が特化されています。感染後に素早く検知し、感染した端末に“封じ込め”を行うので、組織内での感染拡大を遮断します。さらに調査を行い、侵入経路の特定、被害状況・影響範囲の把握、ウイルスの駆除、復旧までを迅速に行うことが可能になります。またEDRは複数台の24時間監視、遠隔操作などにも対応できます。そのため多くのPCのセキュリティ管理をする場合、担当者の負担を大きく削減することができます。

つまりEDRとは、サイバー攻撃の侵入を前提に被害の最小化と監視強化・対応を行う考え方であり、その考え方を発展させたセキュリティソリューションを指します。

EDRが重視される背景①サイバー攻撃の変化・多様化

以前は不特定多数を狙った無差別型攻撃が目立ちましたが、最近のサイバー攻撃の特徴として、ランサムウェアのようにターゲットを絞り込み、企業の機密情報や個人情報を盗み出すことを目的とする標的型攻撃が増えてきました。またメールなどに添付したファイルを開くことで感染するマルウェアよりも、ファイルレスでの攻撃も増加。従来のエンドポイントセキュリティだけではリスクを回避できなくなってきています。

EDRが重視される背景②ワークスタイル、働き方の多様化

働き方改革が進み、オフィス以外で働くスタイルが一般的になりつつあります。インターネットさえあればどこでも、クラウドなどを通じてオフィスと変わらない業務ができる一方で、外部でインターネットにアクセスした端末を経由して社内ネットワークが感染する事例も増加しています。テレワークでは、社内のエンドポイントセキュリティから切り離され、不特定多数の通信を利用することもあるため、リスクが増大しています。

EDRが重視される背景③感染する前提での対策が必要になった

従来のセキュリティ対策は、どのようにウイルスなどに感染しないかに重点が置かれていました。しかし、上記のように高度かつ複雑になったサイバー攻撃に対して、感染しないように防御も徹底するが、感染した後にできるだけ迅速に対応し、被害を最小限に食い止める考え方が一般的になってきました。

EDR導入のポイント

では、EDRの機能や特性を理解した上で、EDRソリューション導入のポイントを紹介します。

運用面には高いスキルが必要になる

EDRは感染の拡大を最小限にとどめてくれますが、その後の調査や復旧に関しては、担当者の知識や技術が問われます。セキュリティのITシステムは、導入よりも運用が重要になってきます。また管理台数が多くなれば、運用体制の規模も大きくしなければいけません。

先述のNECTERのデータが示すとおり、ひとつの端末は日々膨大なサイバー攻撃を受けていますので、分析・解析を行うことで脅威のブラックリスト化、疑似要素に対する侵入防止、新たな脆弱性の発見、提供元へのフィードバックなどが可能になります。リアルタイムかつ24時間体制で複数のエンドポイントのログを解析できるEDRの能力を十二分に引き出すことで、より組織をサイバー攻撃から強固に守ることができます。

運用が技術的に困難だからといって「導入しない方がいい」と安易に答えを出すのも危険です。サイバー攻撃は100%侵入を防ぐことができない、という発想から生まれたEDRは今後セキュリティ対策の必須の製品になってくるでしょう。製品によっては比較的簡単に扱えるものや、運用サポートもありますので、情報漏えいのリスクを鑑み、検討することをおすすめします。

EDRだけではなく多重防御が必要

EDRは、侵入を前提とした対策になります。しかし、EDRだけがあれば良い、というものではありません。現在は以下のようにセキュリティ対策を練るのが一般的です。

【多重防御の一般的な考え方】

①侵入を徹底的に防ぐ

②万が一侵入を許しても水際で防ぐ

③侵入された場合、被害を最小限に留める

さらに上記以外にも通信そのものをどのように保護するか? 紛失・盗難にどう対処するか? などの視点も必要になります。

まとめ

これまで説明してきた通り、セキュリティ対策は、一朝一夕では解決しません。コストや人材も必要になるため、最新のセキュリティ対策を導入することに二の足を踏んでしまう企業も多いでしょう。もしくは、うちに限ってそんなことはない、とセキュリティをおろそかにしてしまっている企業もあるはずです。

しかし、情報漏えいには、損害賠償と企業イメージの失墜という大きなリスクがあります。まずは想定されうるリスクに対して、どの程度のリソースが必要なのか、という点から検討することが大切です。

当然、最新のセキュリティシステムと同時に、社内セキュリティ教育やセキュリティポリシーの策定といった施策も忘れてはいけません。

デジタル化が急速に進む現在だからこそ、企業はセキュリティ対策としっかり向き合う必要があります。