ファイアウォールを用いることで、企業を狙ったサイバー攻撃によるセキュリティーリスクを防ぎ、社内ネットワークや従業員のPCを安心して利用できる環境を実現できます。この記事では、ファイアウォールとは何かを、種類や機能、併用すべきセキュリティー対策などと併せてわかりやすくご紹介します。「ファイアウォールは企業で必要か」と考えている方は、ぜひ最後までご覧ください。

ファイアウォールとは

ファイアウォールとは、「防火壁」を意味し、主に企業のネットワークや従業員のPCのセキュリティーを維持します。ファイアウォールは、企業で事前に定めたルールに基づき社内のネットワークから外部への許可されていない通信の遮断や、外部からの不正アクセスによるデータの改ざんや情報漏えいといったサイバー攻撃を防ぐ役割を果たします。

WindowsやMacなどのPCでは、標準装備としてファイアウォールが搭載されていることが一般的です。PCに搭載されているファイアウォールでは、不正アクセスやウイルス感染のリスクからPCを保護できます。しかし、PCに搭載されたファイアウォールでは個々のPCに対するセキュリティー対策となるため、社内ネットワーク全体のセキュリティー対策としては、インターネットへの出入り口や接続ポイントに専用のファイアウォール製品を導入する必要があります。

ファイアウォールが必要な理由

企業をターゲットにした「標的型攻撃」が近年増加傾向にあります。標的型攻撃とは、企業や個人の機密情報を窃取することを目的に行われる攻撃で、企業関係者になりすましたウイルスつきメールを送信することでウイルスに感染させた後にネットワークへ侵入し、機密情報を盗み取る手口が一般的です。このような標的型攻撃を防ぐには、許可された通信以外を遮断し、不正アクセスを防ぐファイアウォールが役立ちます。企業におけるネットワークや社内のシステム、従業員のPCに含まれる機密情報を守るために導入が必須であると言えます。

標的型攻撃をはじめとしたサイバー攻撃については、以下の記事でも解説しています。

関連記事:高度化するサイバー攻撃。近年の手口やトレンド、対策をご紹介

ファイアウォールの種類

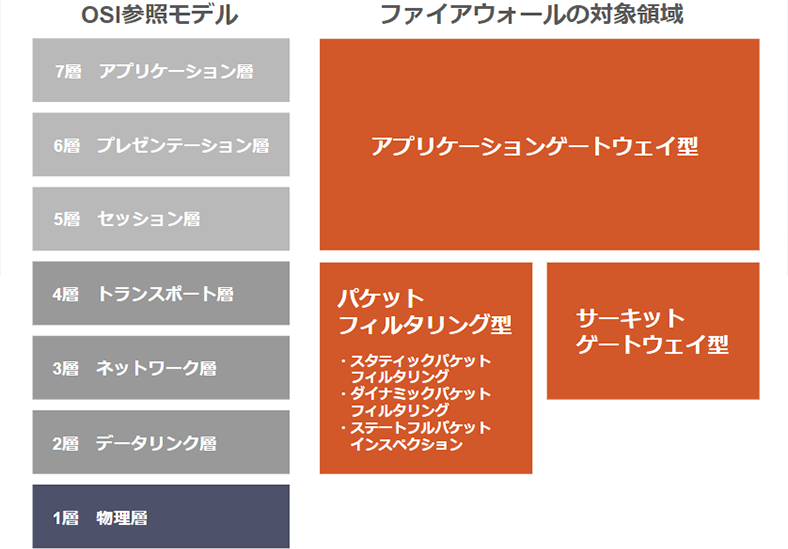

ここでは、ファイアウォールの種類についてご紹介します。ファイアウォールは、大きく分けて「パケットフィルタリング型」「サーキットゲートウェイ型」「アプリケーションゲートウェイ型」の3つに分けられます。これらのファイアウォールは、コンピューターネットワークに求められる通信機能を7階層に分割・定義した「OSI参照モデル」の各層に分かれて動作します。

パケットフィルタリング型

パケットとは「小包」を意味し、通信におけるパケットは、小分けにして送信するデータの単位を表します。パケットフィルタリング型ファイアウォールは、ネットワーク上で送受信されるパケットを監視し、あらかじめ定められたルールに反したパケットの通信を遮断します。パケットフィルタリング型には、スタティックパケットフィルタリング、ダイナミックパケットフィルタリング、ステートフルパケットインスペクションの3つが含まれます。

スタティックパケットフィルタリング(静的フィルタリング)

スタティックパケットフィルタリングは、パケットのヘッダー情報(通信データの先頭に付加される制御情報)を参照し、データの送信元や宛先のIPアドレス、ポート番号(通信に使用するプログラムを識別するための番号)、プロトコル(データをやりとりするために定められた手順)、TCP・UDPのトラフィックといった情報を確認します。ヘッダー情報を基に通信の可否を判断し、不正アクセスなどのセキュリティーリスクを防ぎます。

スタティックパケットフィルタリングでは、パケットのヘッダー情報のみを参照するため、通信速度を維持することができる一方で、表面上は正常である偽装されたパケットや、アプリケーションの脆弱性を狙ったサイバー攻撃などを防ぐことはできません。

ダイナミックパケットフィルタリング(動的フィルタリング)

ダイナミックパケットフィルタリングでは、通信のやりとりをファイアウォールが記憶し、必要に応じて通信に利用するポート(データの送受信口)を開閉する役割を持ちます。スタティックパケットフィルタリングでは、外部と内部で通信を行う際に「A→B」「B→A」で双方向の通信が許可されている必要があります。ダイナミックパケットフィルタリングでは、例えば「A→B」の通信が許可されている場合、その通信への返信を行う「B→A」でのやりとりに対するルールが作成され、その場限りで通信が許可されます。

ステートフルパケットインスペクション

ステートフルパケットインスペクションは、ダイナミックパケットフィルタリングの一種で、過去の通信のやりとりを記憶し、通信の状況などを表したコンテキスト(文脈)の中からパケットを監視します。パケットが正しい経路で送られたものであるかを判断し、不正アクセスや偽装されたパケットを検出します。偽装されたパケットを見抜ける点において高い防御力を持つものの、過剰なデータを送付し、大量のコンテキストを読み取る必要があるDoS攻撃には弱いと言われています。

サーキットゲートウェイ型

サーキットゲートウェイ型は、パケットフィルタリング型にポートの通信制御機能が加わったファイアウォールです。パケットフィルタリング型に比べて設定や管理が簡単に行えるうえに、パケットフィルタリング型では防げない偽装されたIPアドレスによる通信を遮断できます。また、サーキットゲートウェイ型ファイアウォールは、サーバーごとに任意のポートを割り当てられるため、特定のアプリケーションやシステムの監視や制御に役立ちます。

アプリケーションゲートウェイ型

アプリケーションゲートウェイ型は、HTTPやFTPといったアプリケーションによる通信内容を監視し、制御します。やりとりするデータの中身まで詳しく確認するため、パケットフィルタリング型やサーキットゲートウェイ型では防げない、偽装された通信への対策にも役立ちます。アプリケーションゲートウェイ型はプロキシ(代理)サーバーを利用し、社内のPCと外部のネットワークが直接つながらないようにするため、「プロキシサーバー型」と呼ばれることもあります。なお、データの中身まで詳しく監視するため、通信速度が低下したり、プロキシサーバーを利用するにあたってコストがかかったりするリスクがあるため、注意が必要です。

ファイアウォールの主な機能

ファイアウォールの主な機能は、次のとおりです。

フィルタリング機能

フィルタリング機能は、ファイアウォールのメインの機能とも言えます。送信元や宛先のIPアドレス、ポート番号など、あらかじめ通信時のルールを設定しておくことで、外部からの不審な通信を遮断し、安全なデータのやりとりができます。

リモートでの管理運用、ログ監視機能

ファイアウォールにはリモート管理機能があり、遠隔で操作できます。サイバー攻撃は日時を問わず被害を受ける場合があるため、攻撃を受けた際は迅速に対処することが大切です。そのため、ファイアウォールには管理者が遠隔地からでも操作したり、ブラウザー上で通信ログの取得や閲覧を行ったりする機能が設けられており、リアルタイムでの対応に役立ちます。

NATを利用したIPアドレス変換機能

NAT(Network Address Translation)とは、ネットワークアドレス変換を意味し、プライベートIPアドレスをグローバルIPアドレスに変換する技術を指します。ファイアウォールでは、NATを用いてインターネットで使用するグローバルIPアドレスと、社内ネットワークで使用するプライベートIPアドレスを変換します。このようなIPアドレス変換機能によって、任意の通信を、社内ネットワークの特定のPCへ誘導することも可能になります。

ファイアウォールを導入しない危険性

ファイアウォールを導入しないと、外部からのあらゆる通信をすべて許可してしまいます。そのため、不正アクセスやウイルス感染による情報漏えいなど、さまざまなセキュリティー被害に遭う恐れがあります。このようなサイバー攻撃は、従来は大企業を中心に狙われていましたが、現在は企業の規模を問わず狙われるため、企業の機密情報や個人情報を保護するためにも、ファイアウォールの導入は必須だと言えます。近年では、ファイアウォールに加えて、その他のセキュリティー対策システムを導入し、併用することも推奨されています。これらの追加のセキュリティー対策については、後ほど詳しく解説します。

情報漏えいについては、以下の記事でも詳しく解説しているため、併せてご覧ください。

関連記事:情報漏えいとは?もし起きてしまったら?原因や対処法、事例など詳しく解説

ファイアウォール以外に必要なセキュリティー対策を比較

企業において、ファイアウォールを導入する以外に必要なセキュリティー対策は、次のとおりです。

IDS(Intrusion Detection System)

IDSは「不正侵入検知システム」とも呼ばれ、不審な通信が検知された際、管理者にメールなどで通知するシステムです。IDSによる検知方法は、不正アクセスの侵入パターンをあらかじめ登録しておき、同じ手口での侵入があった場合に検知する方法と、ネットワーク上で異常と判断されたパケットをすべて検知する方法の2種類があります。

IPS(Intrusion Prevention System)

IPSは「不正侵入防止システム」とも呼ばれ、不審な通信が検知された場合、即座に通信を遮断したうえで、管理者にメールなどで通知するシステムです。前述したIDSでは、管理者に不正アクセスの通知のみを行うため、管理者が対応するまでの間に攻撃を受け、被害が膨らむ恐れがあります。IPSでは、このような被害を抑えるために、システムが自動で通信を遮断する機能を備えています。

UTM(Unified Threat Management)

UTMは「統合脅威管理」「統合型脅威管理」とも呼ばれ、ファイアウォールやIDS、IPSなどのセキュリティー機能を1つに統合したシステムで、コストの削減や管理者のシステム管理に関わる負担を減らすことが期待できます。IDSやIPSを用いることで、外部からのサイバー攻撃を防ぐことができますが、複数機能が統合されたUTMを用いることによって、内部から外部のネットワークへ接続する際のセキュリティー対策も行える点が特長です。

WAF(Web Application Firewall)

WAFとは、わかりやすく説明すると、Webアプリケーションの脆弱性を狙ったサイバー攻撃を防ぐことに特化したWeb専門のセキュリティーシステムです。WAFはWebサーバーの前面やネットワーク内に設置し、通信を監視します。不審な通信が検知された場合は通信を遮断することで、セキュリティーを維持します。主にECサイトやインターネットバンキングなど、ユーザーに情報を入力させたり、リクエストによって動的にページを作成したりするWebサイトを保護する際におすすめです。

次世代ファイアウォール

次世代ファイアウォールとは、従来のファイアウォールの機能を拡張したもので、各アプリケーションの監視や保護が行えます。次世代ファイアウォールを用いることで、許可されていないアプリケーションへのアクセスを制限し、限られた従業員にのみ特定のアプリケーションの使用を許可することも可能で、従来のファイアウォールでは制御できなかった不正アクセスなどにも対応できるようになります。

まとめ

この記事では、ファイアウォールの仕組みや種類、主な機能、他に必要なセキュリティー対策などをご紹介しました。ファイアウォールは、企業を狙ったサイバー攻撃から社内ネットワークや従業員のPCなどを守るために必要不可欠です。

しかし、ファイアウォールを導入するだけでは、完全に不正アクセスやウイルス感染などのセキュリティーリスクを防げるわけではありません。自社のPCやネットワークを安全に保護するためには、記事内でご紹介したIDSやIPS、WAF、次世代ファイアウォールなどを併用し、自社の状況やニーズに合ったセキュリティー対策を行うことが重要です。これらのシステムをファイアウォールとともに活用することで、より強固なセキュリティーを維持できるようになります。