2019年はWi-Fiが誕生して、20周年となります。2020年には、次世代Wi-Fi規格「Wi-Fi 6」のサービス開始が予定されており、5Gの実現とともに通信技術の発展によりビジネスに劇的な変化をもたらすことが確実視されています(つい先日発売され話題となったiPhone11もWi-Fi 6に対応)。

企業は、今後よりスピーディに大容量のデータの送受信が可能となり、さまざまな業務効率化、変革が期待されます。同時に情シス担当が気をつけなくてはいけないのがセキュリティの対策です。

今回は、Wi-Fiセキュリティの新規格であるWPA3の機能や導入に加え、話題となっている脆弱性についても解説します。

WPA3とは? 代表的な機能とともに解説

WPA3とは、2018年6月にWi-Fi Alliance(世界の主要なPC、ネットワーク企業で構成される業界団体)が発表したWi-Fi(無線LAN)セキュリティのプロトコルです。

以前は、WEP(Wired Equivalent Privacy)が使われていましたが、暗号化がシンプルであったため解読されやすく、TKIP(Temporal Key Integrity Protocol)を新たに取り入れ、より堅牢にしたWPA(Wi-Fi Protected Access)が2002年に採用されました。その後、WPAの後継であるWPA2が発表。個人向けのWPA2-Personal(WPA2-PSK)と大企業、金融機関、政府、行政向けのWPA2-Enterprise(WPA2-EAP)があり、長くこのWPA2が使われていました。しかし、2017年10月に「KRACKs」と呼ばれる脆弱性が発見されたことにより、冒頭で説明したとおり、さらにセキュリティを強固にしたWPA3が発表されたのです。

新規格WPA3の特徴とメリット

WPA3は、より堅牢なセキュリティを実現する他、Wi-Fi環境を劇的に変える機能を有しています。WPA3の特徴とメリットについて解説します。

①SAEハンドシェイクによる防護

個人向けのWPA3-Personalは、パスワードが推奨される強度に達していない場合でも、SAEハンドシェイク(別名Dragonfly)の技術によって、WPA2の脆弱性であった「KRACKs」を無効にします。

②辞書攻撃・総当たり攻撃からの防護

一定回数のログイン失敗をブロックするため、総当たり攻撃(ブルートフォースアタック)やオフライン辞書攻撃など認証パスワードの推測攻撃に対して優れたセキュリティ性を有しています。

③WPA3-Enterpriseでは192ビットの暗号化システムCNSAを実装

大企業向けのWPA3-Enterpriseは、WPA2で採用していたAES(Advanced Encryption Standard)ではなく、192ビット暗号化システムのCNSA(Commercial National Security Algorithm)が実装されるなど最高強度のセキュリティを実現。企業のWi-Fiデバイスの一元管理が可能となるだけではなく、WPA2とWPA3の移行モードも用意されています。

④Wi-Fi CERTIFIED Enhanced Openによる防護

WPA3と同時期に発表された「Wi-Fi CERTIFIED Enhanced Open」(以下Enhanced Open)についても解説します。現在、2020年の東京オリンピック・パラリンピックの開催もあり、空港、ホテル、カフェ、レストランなどの公衆無線LANが飛躍的に増加しています。Enhanced Openは、オープンWi-Fiの利便性はそのままに、セキュリティをより強固にしてくれます。

具体的には、このようなオープンWi-FiはSSIDやパスワードが公開されていますが、そのままアクセスしてしまうと無防備で傍受されてしまうリスクがありました。そのためVPNなどで通信を暗号化しなくてはいけなかったのですが、Enhanced Openはアクセスポイントと端末間の通信を傍受できない仕組みとなっています。

「Wi-Fi Easy Connect」で安全かつ簡単に接続

WPA3と同時に発表された機能が、IoTデバイスへの円滑な接続を可能にする「Wi- Fi Easy Connect」です。

現在、ビジネスはもちろん、個人でもスマートスピーカーやスマートホームなどに代表されるように、家電を中心にさまざまなモノがインターネットに接続できるようになりました。

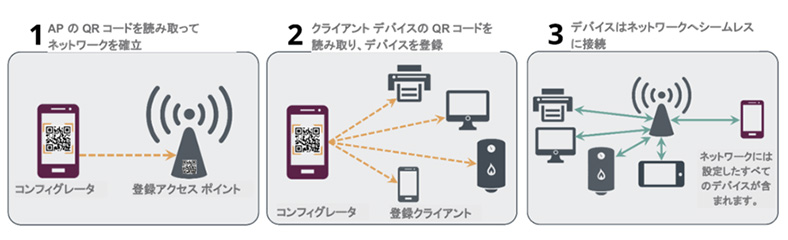

「Wi-Fi Easy Connect」は、ユーザーインターフェースやディスプレイを持たないIoT端末を、PCやスマホ、タブレットなどの端末からWi-Fiに簡単に接続させることが可能です。下図のように使い慣れた端末をコンフィグレータとしてネットワークにアクセス。次に端末(コンフィグレータ)から各デバイスに接続しますが、画期的な点は、QRコードを読み込むことで、SSIDやパスワードを入力することなく接続ができることです。

<引用:Wi-Fi Alliance「Wi-Fi CERTIFIED Easy Connect Highlights」より画像を引用>

煩わしい設定や説明書を読まずにスマートホーム、IoTデバイスをネットワークに接続できるのは、非常に楽。さらに上述のように、通信を傍受できないように設計されているため、“簡単かつ安心”な接続が実現できます。

WPA3で発見された脆弱性「Dragonblood」について

万全かと思われていたWPA3ですが、2019年4月に早くも5つの脆弱性が発見され、大きな話題となりました。発見者は、先述のWPA2の脆弱性である「KRACKs」を発見したマシー・ヴァンホフ氏とテルアビブ大学のエーヤル・ローネン氏。

両名は、WPA3のSAEハンドシェイクの別名であるDragonflyに脆弱性が発見されたため、「Dragonblood」というタイトルを論文につけました。ですので、この脆弱性は通称「Dragonblood」と呼ばれています。

この「Dragonblood」は個人向けであるWPA3-Personalにだけ見つかり、両氏は、Wi-Fi Allianceなどと協力し、素早く影響があるベンダーに周知。またパッチも提供されたため、「Dragonblood」は実害の報告がない状態で早期に解決されました。

WPA3とEnhanced Openの利用には対応ルーターが必要

Wi-Fi Allianceによると、アクティブに利用されているWi-Fi機器は90億台あると言われています。また2020年には5G、Wi-Fi 6のサービス開始により、さらなる情報通信革命が起き、ビジネスでもプライベートでもデジタルトランスフォーメーションが起きるのは確実です。

そのような動きのなかで、Wi-Fiの新規格が生まれたのは当然の帰結と言えます。しかし、WPA3もEnhanced Open、Easy Connectを利用するには、対応機器が必要になります。2019年9月時点では、まだ対応商品は多くありませんが、今後増加していくでしょう。

より大量のデータをやり取りするようになり、多様な働き方も一般化してきている現在、企業の機密情報や個人情報を保護する上で、できるだけ早いタイミングでのWPA3対応機器の導入を検討するのがよいでしょう。