目次クリックで該当箇所に移動します

テレワークはセキュリティの総合格闘技。さまざまなリスクを想定し、適切なソリューションを選ぶ必要があります。とはいえ、いったいどんなリスクがあり、なにを行うべきか分かりにくいというのが実情。そこで、テレワークを実現するにあたり、どんなセキュリティ技術、ソリューションが使えるのかを考えてみましょう。

「企業のセキュリティ」はなにかを入れたら完了?

昨今のサイバー攻撃は、より巧妙に攻撃を仕掛けてきます。その対象は企業内にいる個人、そう、あなたも含まれているのです。個人としては「そんなの情報システム部がやってくれればいいよ」と丸投げしたいところですが、「悪い人」はその気持ちもうまく利用し、企業内に侵入を仕掛けてきます。

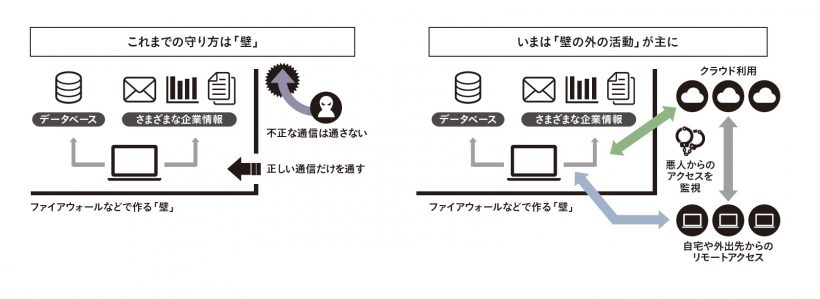

一昔前であれば、企業内の情報を守るためにネットワークを会社の外と会社の中に分け、その境界をきっちり守る方法を取れば安心できました。これはいわば、国境に高い壁をつくり、城門で検閲し、中に入れるかどうかをしっかり判断するというもの。

しかし、そのような考え方はいまのクラウド時代には合わなくなってしまいました。テレワークを活用する現代においては、国境の高い壁の“ 外” でも、従業員を守れなくてはなりません。

「境界のない世界」への対策

システムのあり方が変わり、守るべきポイントが増えました。そんな変化に合わせ、守り方も変えなければいけません。そこで、いま「守るべきポイント」を簡潔にご紹介しましょう。

マルウェアから企業を守る

まずはコンピューターを襲う「マルウェア」対策を考えましょう。これはPCにインストールするのが当たり前になった、ウイルス対策ソフトと考えればいいでしょう。

ウイルス対策ソフトは、これまでに発見されたマルウェアの特徴を掴み、それと同一の特徴を持つプログラムを検知するといったものです。皆さんのPC も、パターンファイルと呼ばれる特徴をまとめたデータが日々アップデートされているはずです。これにより、既知のマルウェアはブロックすることが可能になりました。ところが、マルウェアは毎日20 万件も増えているというデータがあります。日々これだけの数が増えていると、既知のものはブロックできても、新しく登場する日々20 万件の「未知のマルウェア」はブロックできません。

そこで複数の防御策が必要になります。未知のマルウェアに対しては仮想的なPCの中で挙動を確認する「サンドボックス」技術や、OS やアプリの弱点である「脆弱性そのものを守る」技術、さらにはマルウェア独自の「振る舞いを検知する」技術といった、新しい防御手法が登場しています。これらに加え、ネットワーク上で広まる「感染行為を止める」という方法も使えます。

このように、「PC だけでマルウェアを検知する」という手法から、「PC で検知し、ネットワークや世界での検出情報を基にPC を守る」という手法へシフトが進んでいます。いまでは「感染されたとしても、情報を盗まれなければいい」という考え方もできるのです。これらは「エンドポイントセキュリティ」と呼ばれ、特に未知の攻撃が行われる「標的型攻撃」対策として注目されています。

なりすましから企業を守る

特にテレワークにおいては「なりすまし対策」が重要になります。企業内ネットワークと接続するためには、企業の中からネットワーク越しに「あなた」を特定する必要があります。正しい権限を持つ従業員は接続を許可し、そうでない場合は接続させない仕組みを作ること。言葉にすると簡単ですが、ここにはさまざまなリスクが存在します。

通常のシステムであれば、あなたの「記憶」を利用し、その人だけが知っている情報、つまり「パスワード」を利用します。ところが、昨今はこのパスワードの流出事故が多発しており、悪い人が真っ先に狙う個人情報が、このパスワードなのです。

さらに多くの従業員は、個人で利用しているパスワードと、社内のパスワードを使い回している可能性があります。企業内のID とは、おそらく名刺に書かれた「メールアドレス」ですよね。個人で利用していたパスワードがどこからか流出すると、会社のメールアドレス、流出したパスワードの組み合わせで、テレワークの入り口であるリモートアクセスルートから堂々と企業に侵入してくるリスクがあるのです。そのため、パスワードの管理や、使い回さないということが対策の1 つといえるでしょう。

しかし、従業員に「気をつけよ!」と強いるだけでは足りません。例えばなりすまし対策として、「社内のネットワークでは利便性を考えパスワードのみでログインできるが、リモートアクセスの場合は生体認証を含む多要素認証」を取り入れるなど、パスワードの使い回しや、弱いパスワードを付けないように気をつけるだけでなく、多要素認証を要求したり、アクセスそのものをブロックするというIT 的な仕組みを取り入れることも重要でしょう。